1. crackme3.exe를 실행하였습니다.

2. 키 파일을 체크한다는 것을 확인하였습니다.

3. 키 파일이 존재하지 않을 때의 반응을 확인하였습니다.

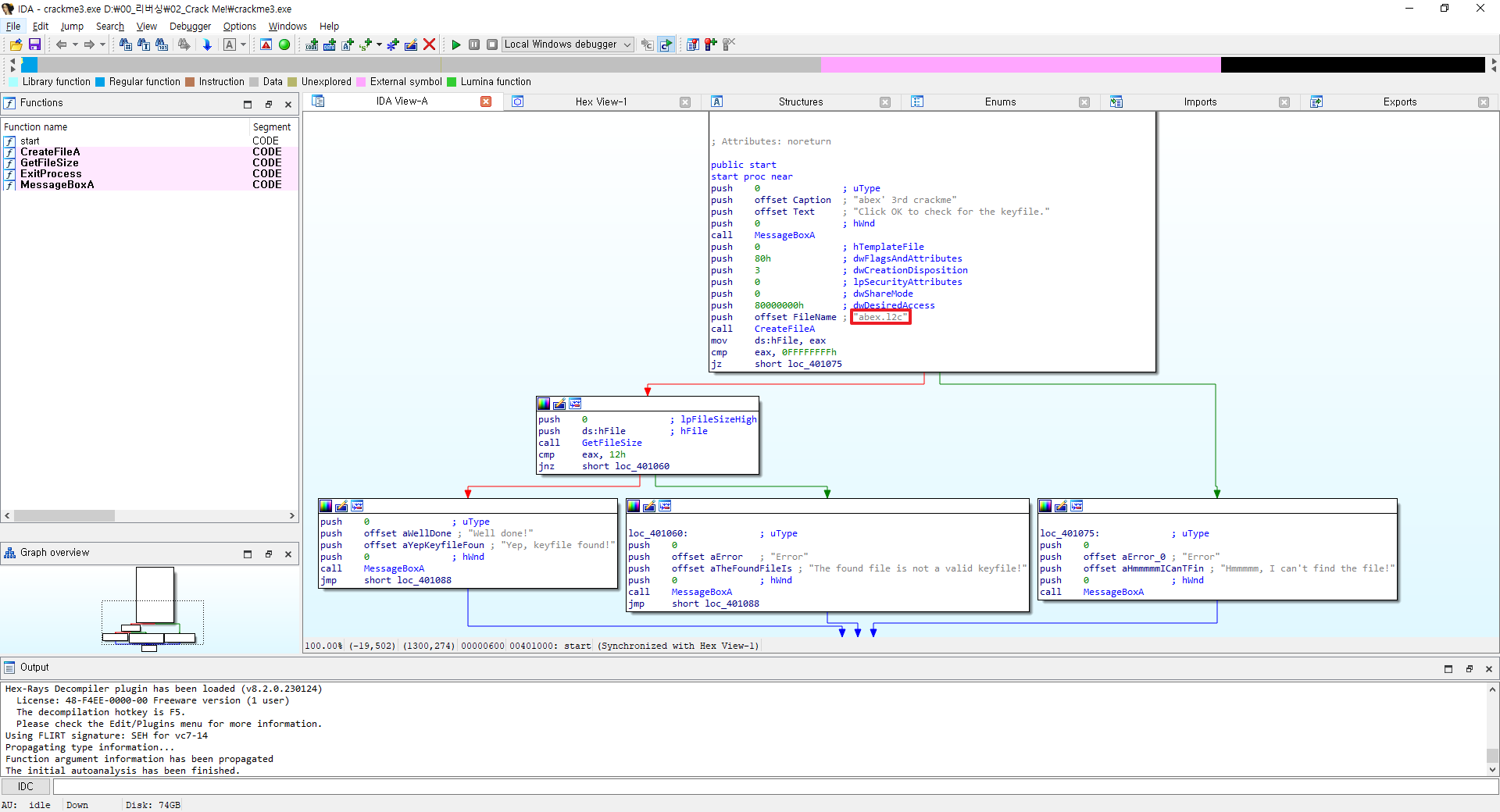

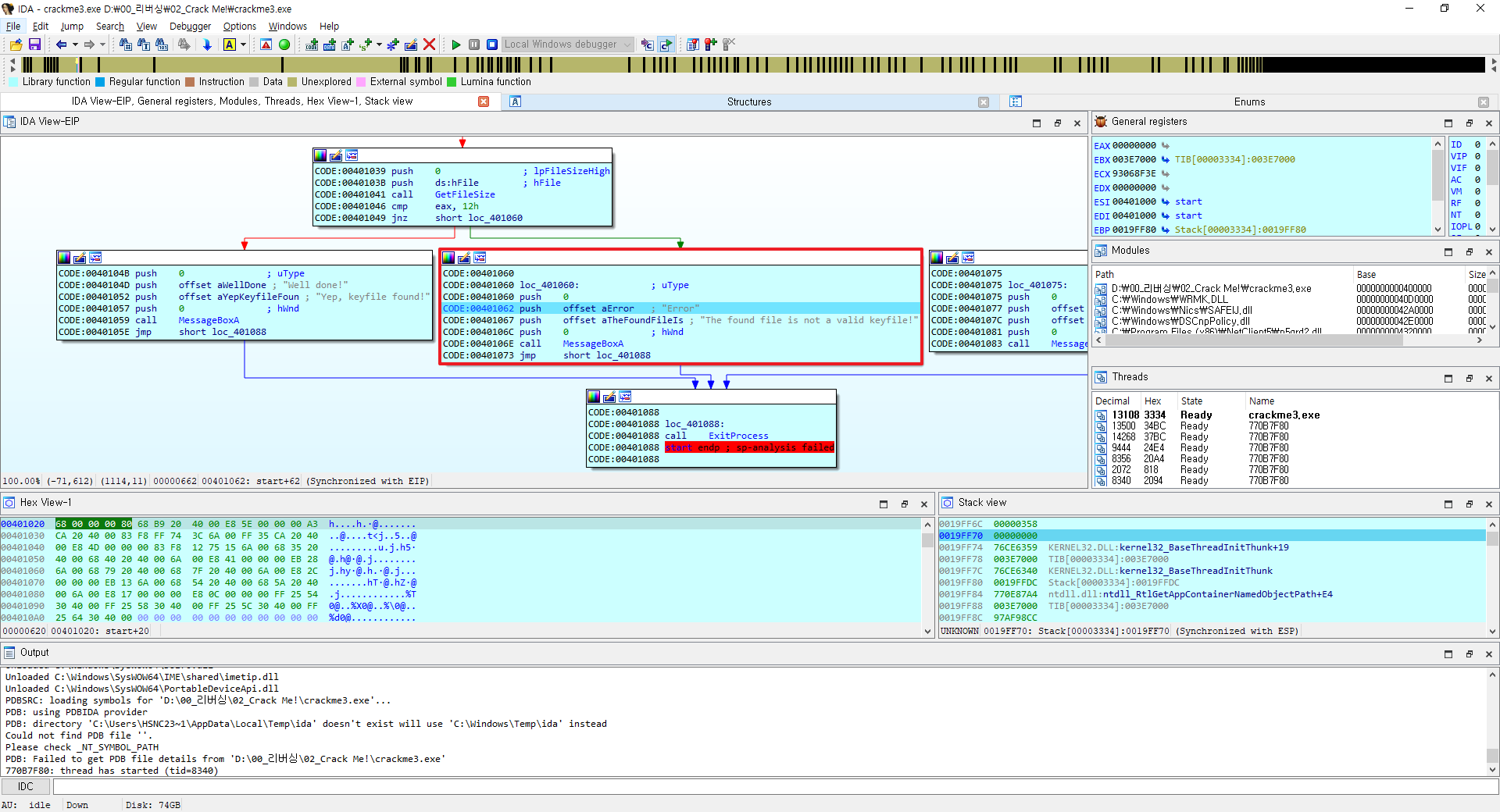

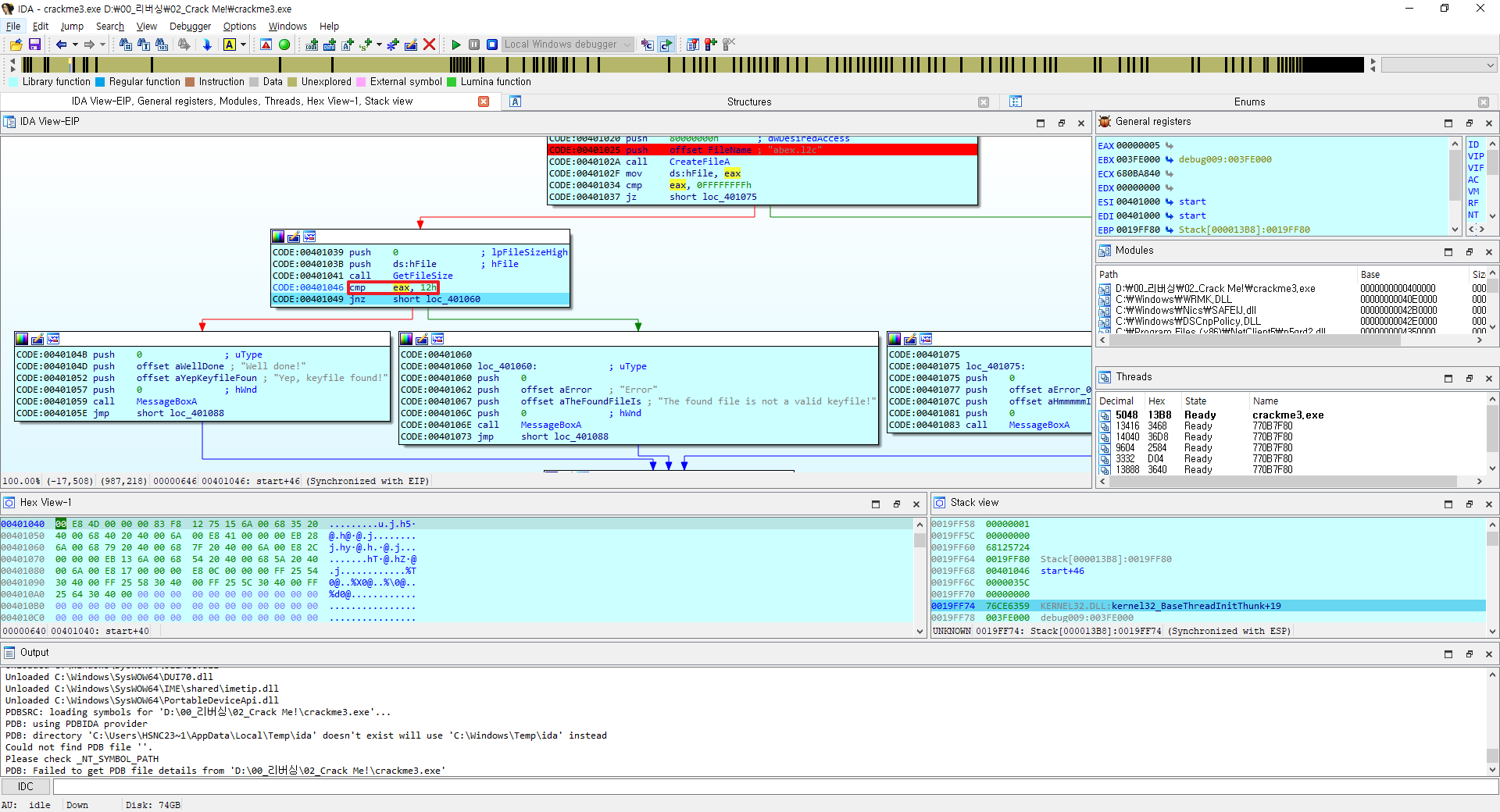

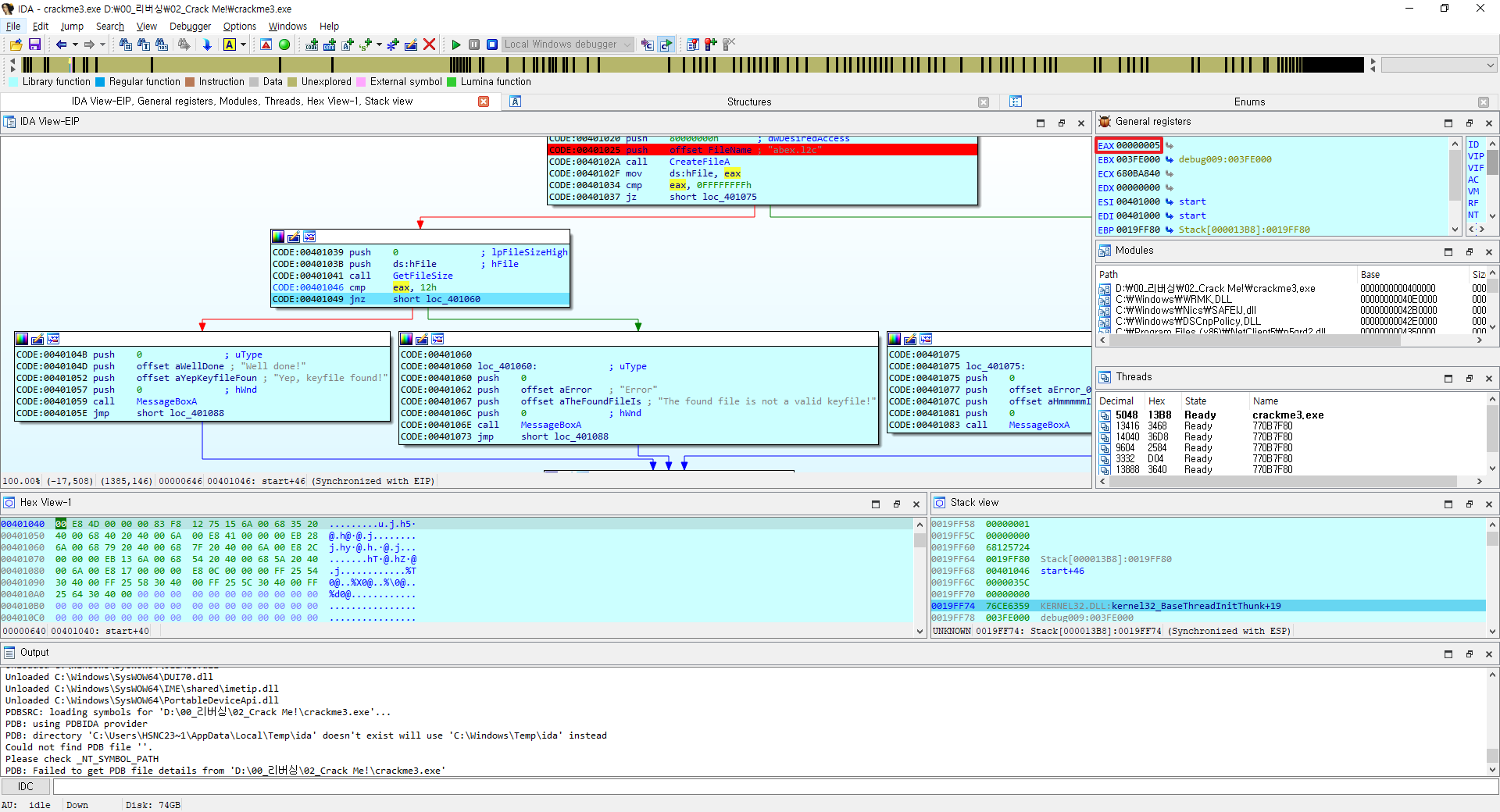

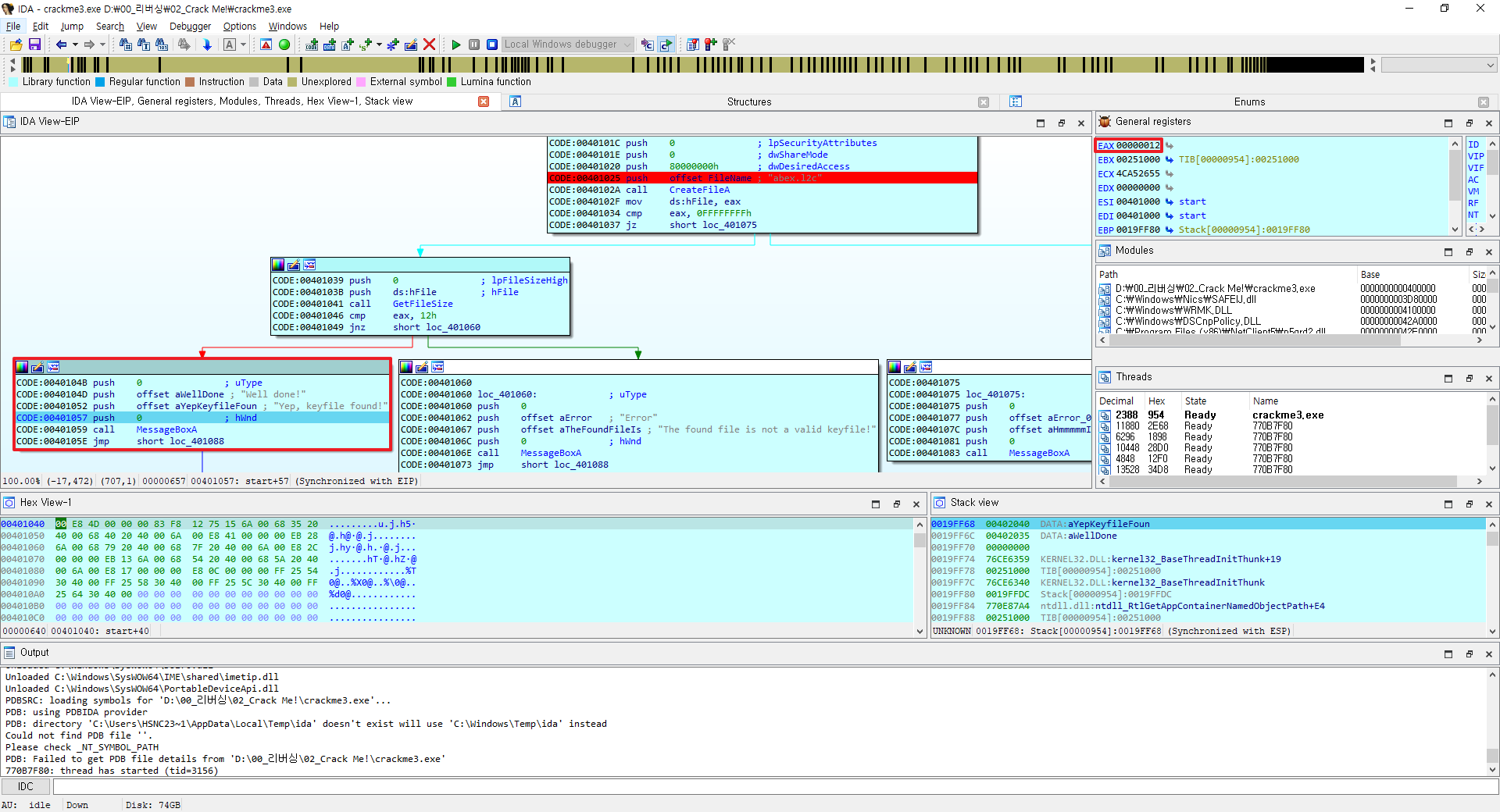

4. 아이다 툴을 이용하였으며, 키 파일을 체크한다는 문자열과 오답일 때의 문자열을 확인하였습니다.

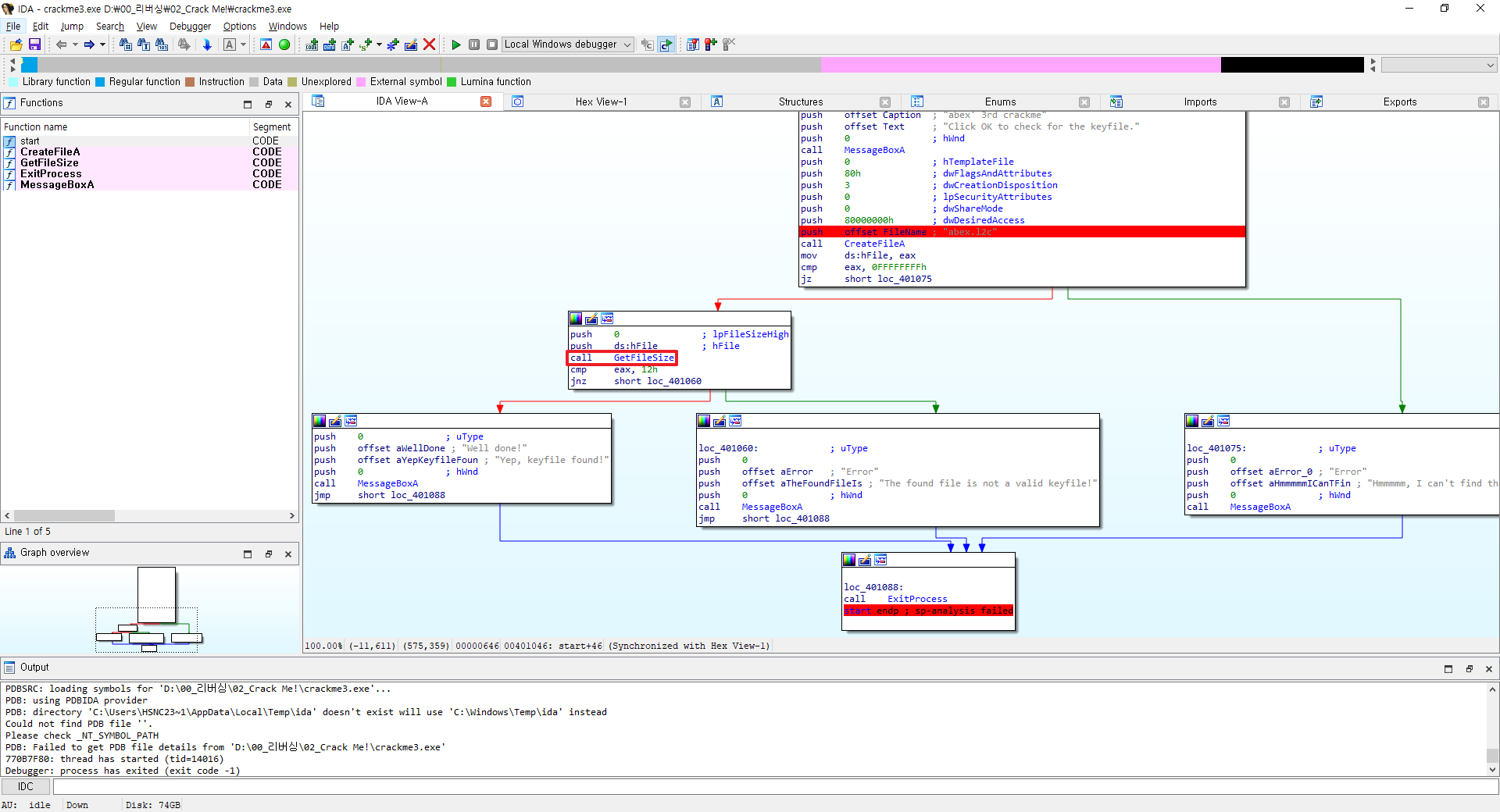

5. 키 파일의 이름으로 추측되는 "abex.l2c"를 확인하였습니다.

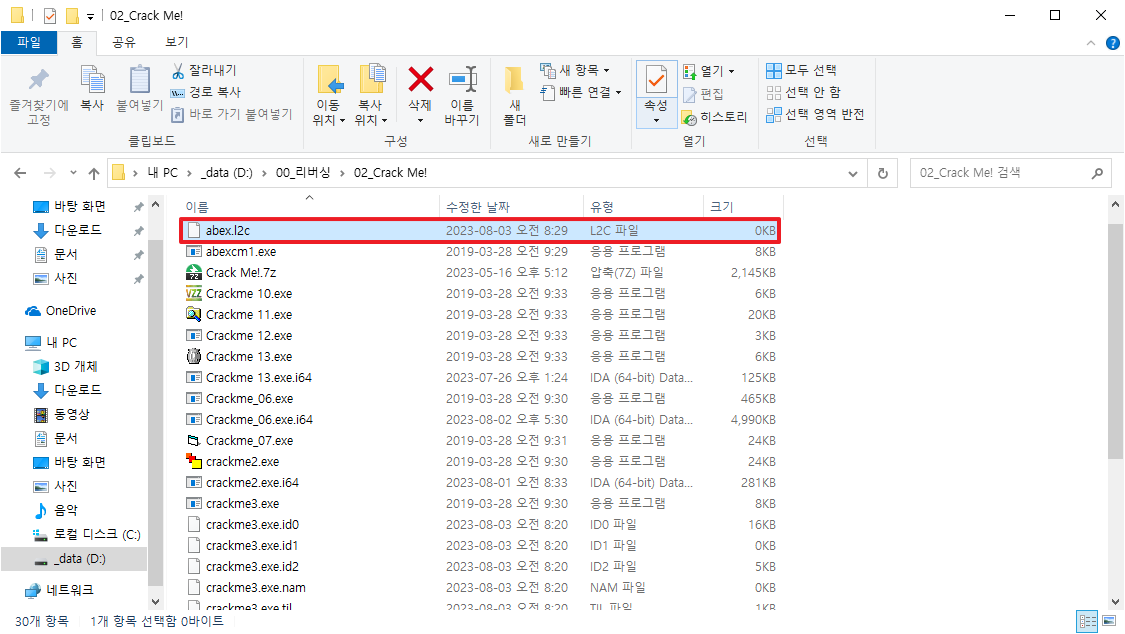

6. "abex.l2c" 파일을 생성하였습니다.

7. crackme3.exe 실행 시 분기에서 오답쪽이 아닌 다른 부분쪽으로 진행되는 것을 확인하였습니다.

8. 계속 진행 시 정답쪽이 아닌 키 파일의 값이 없다는 오답쪽으로 진행되는 것을 확인하였습니다.

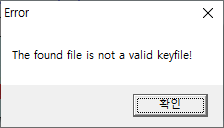

9. 키 파일의 값이 없다는 메시지 박스를 확인하였습니다.

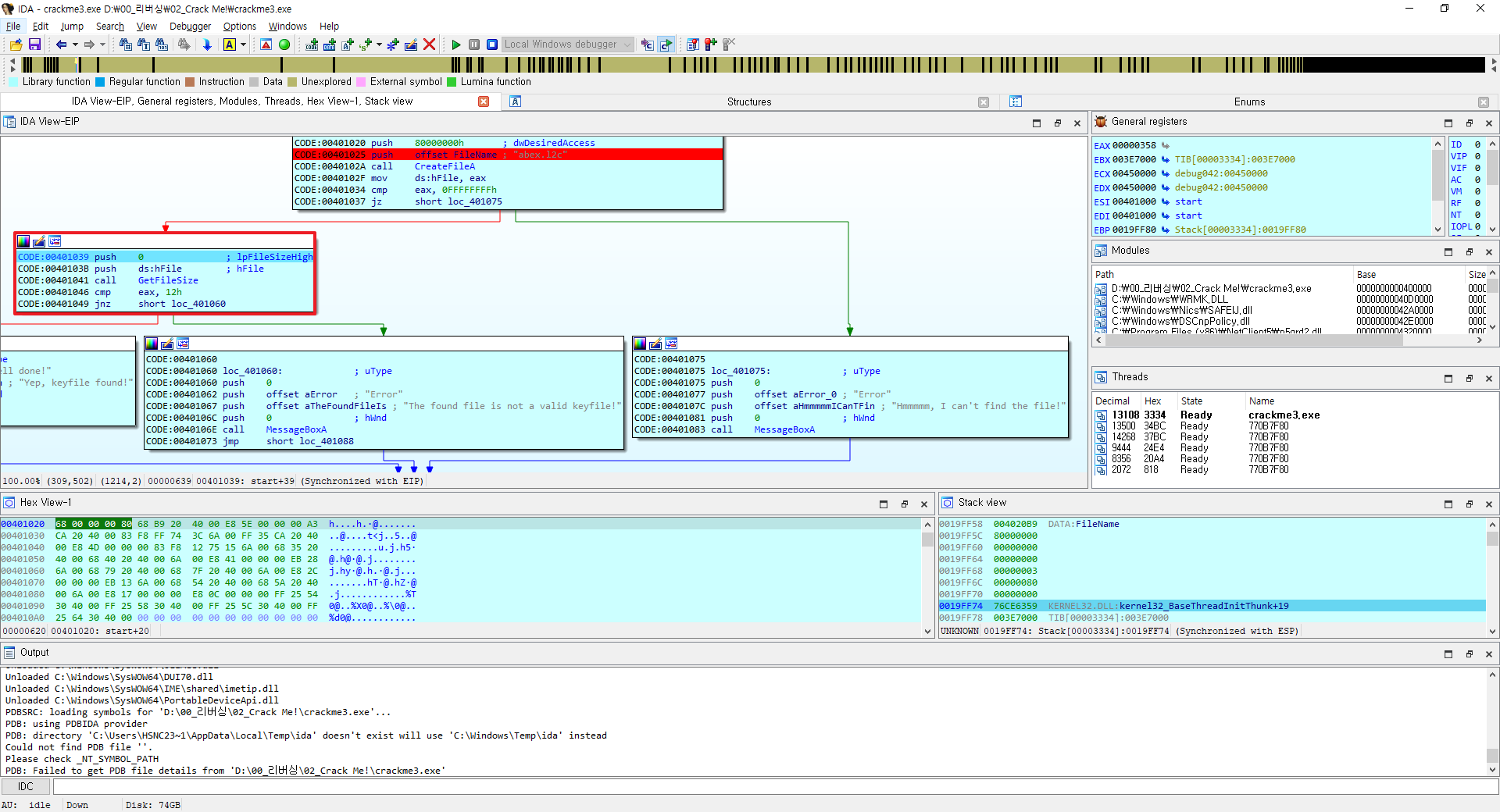

10. GetFileSzie 함수가 호출되는 것을 확인하였으며, 파일 사이즈가 이용되는 것으로 추측하였습니다.

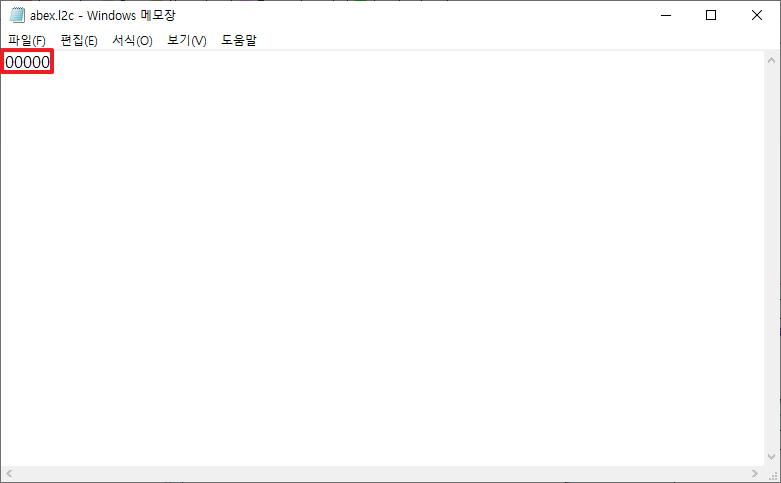

11. 키 파일에 임의의 값 "00000"를 입력하고 저장하였습니다.

12. 두 값을 비교하는 명령어인 cmp를 확인하였습니다.

13. eax의 값이 5인것을 확인하였으며, 값의 갯수와 12h가 같을 때 명령어가 동작하는 것을 확인하였습니다.

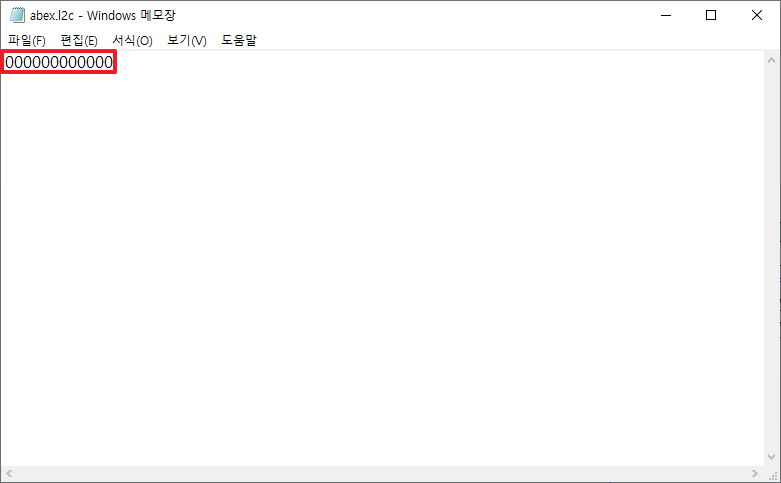

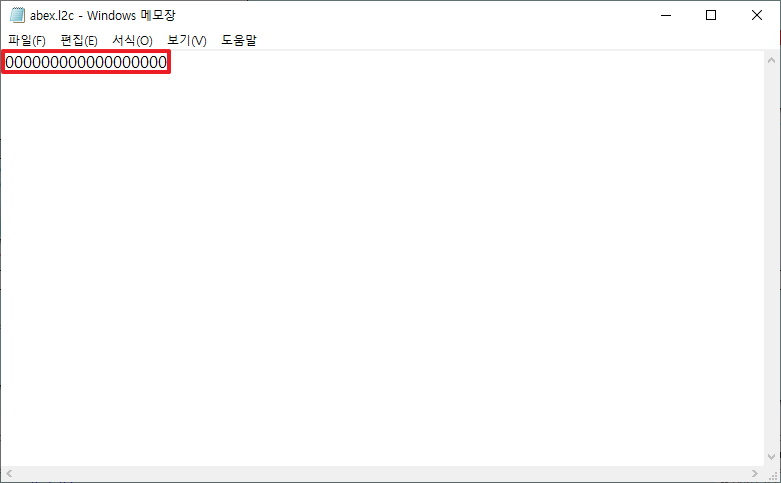

14. 키 파일에 "000000000000" 0을 12개 입력한 후 저장하였습니다.

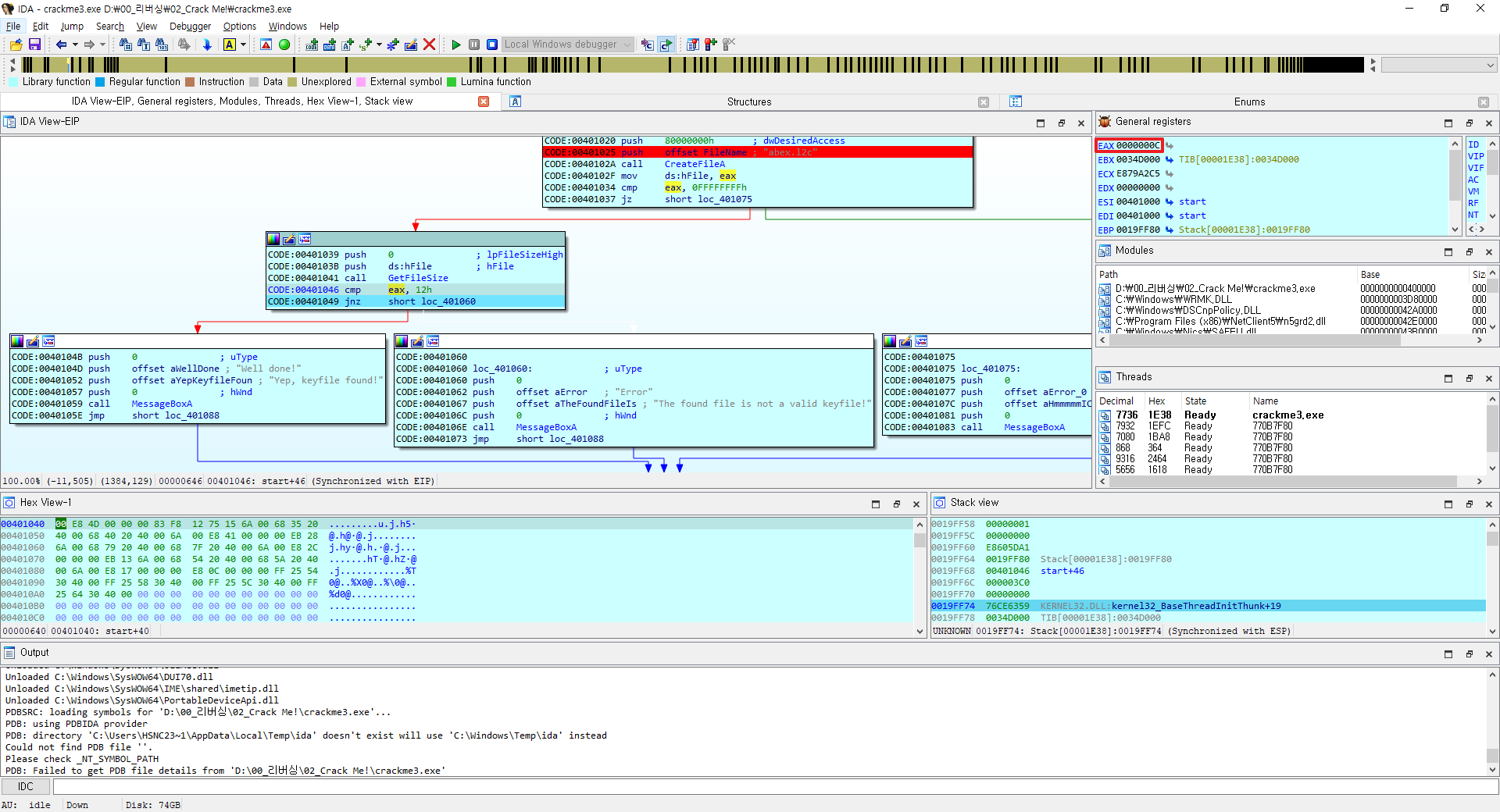

15. 파일 실행 시 EAX가 "C"로 변환된 것을 확인하였습니다.

16. 알맞은 값으로 변환하였습니다.

17. 키파일에 "000000000000000000" 0을 18개 입력한 후 저장하였습니다.

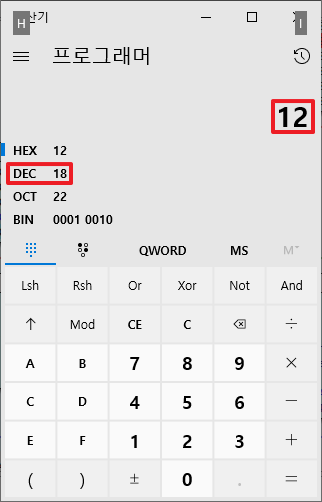

18. 파일 실행 시 EAX가 "12"로 변환된 것을 확인하였으며, 정답쪽으로 진행되는 것을 확인하였습니다.

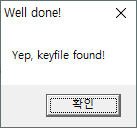

19. 정답이라는 것을 확인하였습니다.

'공부 > 리버싱문제' 카테고리의 다른 글

| [abex' crackme] crackme10 문제 (0) | 2023.08.23 |

|---|---|

| [abex' crackme] crackme5 문제 (0) | 2023.08.12 |