[드림핵] devtools-sources 문제

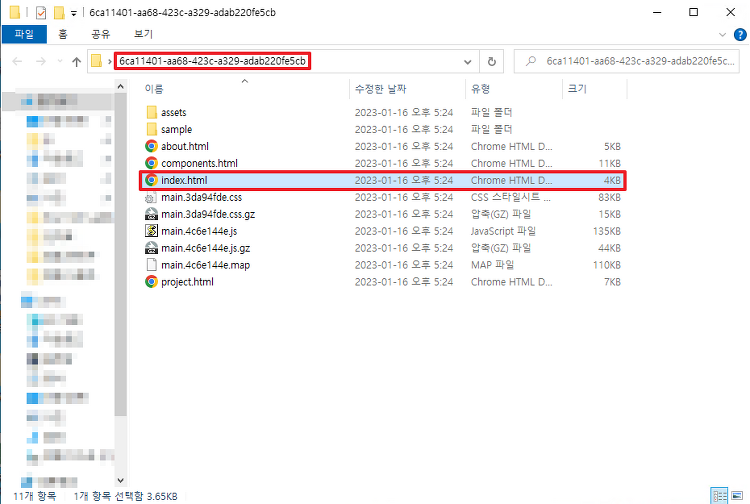

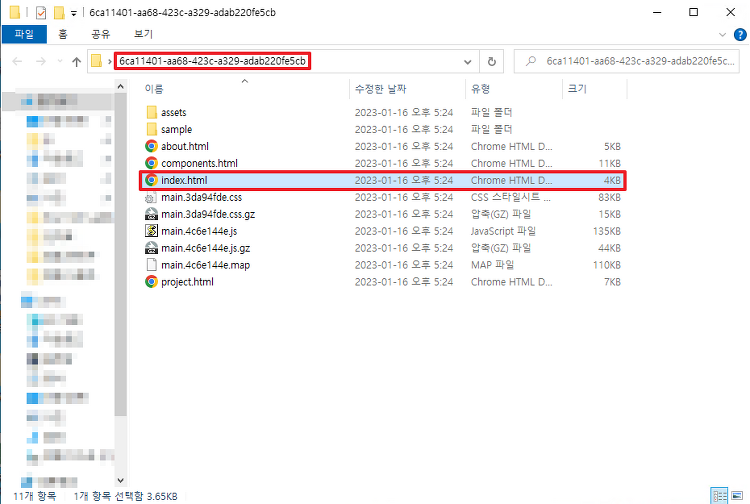

Step 1. 문제파일을 다운로드 후 파일 내의 index.html을 실행하였습니다 .Step 2. index.html 웹페이지 접근 후 관리자 도구(F12)를 실행하였습니다. Step 3. 검색 기능을 선택 후 DH를 검색하였습니다. Step 4. Flag 값을 확인하였습니다.

Step 1. 문제파일을 다운로드 후 파일 내의 index.html을 실행하였습니다 .Step 2. index.html 웹페이지 접근 후 관리자 도구(F12)를 실행하였습니다. Step 3. 검색 기능을 선택 후 DH를 검색하였습니다. Step 4. Flag 값을 확인하였습니다.

Step 1. CrackMe 10.exe를 실행하였습니다 .Step 2. 테스트 값으로 "11111111111111111111111" 값을 입력 후 Check하였습니다. Step 3. 키 값이 다를 시 오류 메시지를 확인하였습니다. Step 4. 오류 메시지 내의 "Wrong C0d3 !!!" 문자열을 검색하였습니다. Step 5. 그래프의 맨 위쪽에 브레이크포인트를 걸고 실행 시 브레이크포인트에 안걸리고 CrackMe 10.exe가 종료되는 것을 확인하였습니다. Step 6. 원인을 파악하기 위해 최초 시작 함수의 맨 위쪽 부분에 브레이크포인트를 걸고 실행하였습니다. Step 7. 실행 후 분기 부분에서 ExitProcess함수가 존재하는 그래프로 이동하는 것을 확인하였습니다. Step 8. JNZ은 ..

메모장 종료 우회 메모장 - 메모장이 종료되지 않게 하기 실행 시 Step 1. 현재 실행 중인 메모장 종료 시 종료되지 않는 것을 확인하였습니다. 소스코드 더보기 var writePtr = Module.findExportByName(null, 'DestroyWindow'); Interceptor.replace(writePtr, new NativeCallback(function(a){ console.log(111111111111111111111111111111); }, 'void', ['void'])); 실행 더보기 Step 1. 현재 실행중인 메모장을 대상으로 frida 명령어를 입력하였습니다. 명령어 : frida -n notepad.exe -l a.js Step 2. 현재 실행 중인 메모장 종료 시..

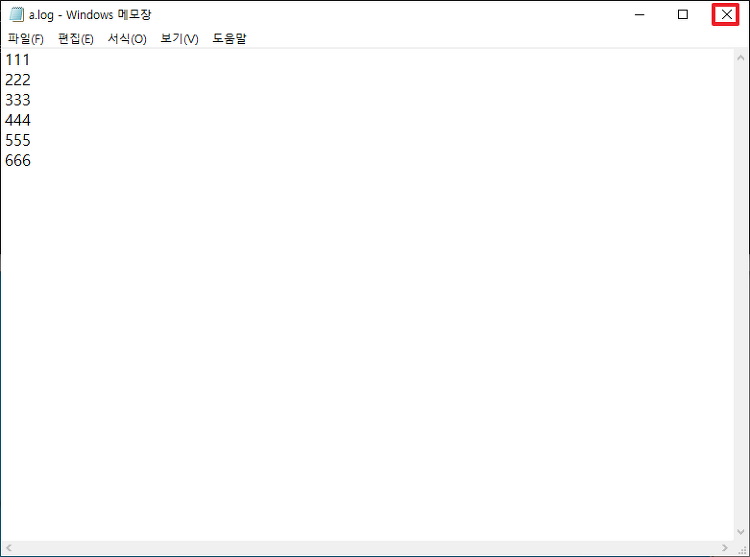

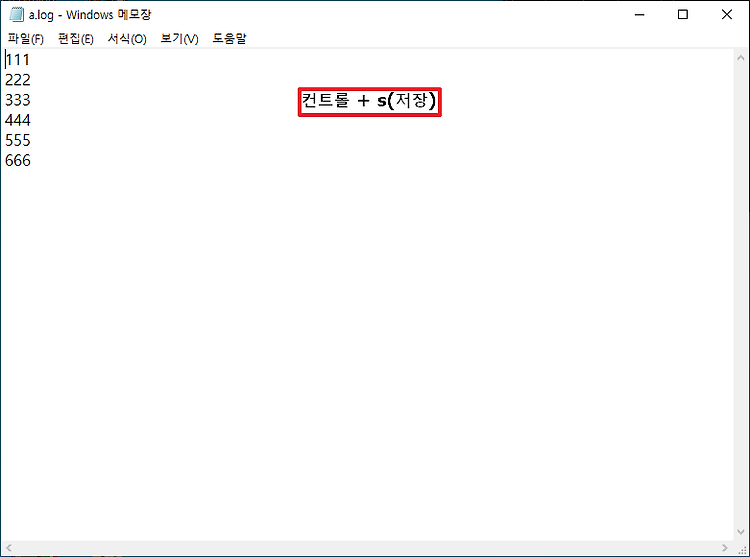

1. 메모장 문자열 변조/저장 목표 : 메모장 후킹 후 현재 실행 중인 메모장 내의 문자열 사이에 문자열(test)을 집어넣기 실행 시 Step 1. a.log라는 실행 중인 메모장에 저장 기능을 실행하였습니다. Step 2. a.log 텍스트 파일을 다시 열었을 시 문자열 사이에 임의의 문자열(test)가 입력된 것을 확인하였습니다. 소스코드 더보기 Interceptor.attach(Module.findExportByName(null, "WriteFile"), { onEnter: function (args) { // Memory.protect - 권한 변경 // Memory.writeUtf8String // Memory.readCString var str2 = 'test'; Memory.protect(..

CHEditor /editor/popup/image.html /cheditor/ /core/editor/ /board/cheditor/ /js/cheditor/ /cheditor4/ /ko/cheditor4/ /cheditor5/ /cheditor/example/newpost.html /cheditor/example/modifiy.html /cheditor/example/multi.html /cheditor/imageUpload/upload.jsp ckeditor /ckeditor/ /ckfinder/ /ckfinder/ckfinder.html /ckeditor/upload.jsp /ckeditor/_samples/ /ckeditor/samples/ /ckeditor/_samples/index.html ..

1. crackme5.exe를 실행하였습니다. 2. 입력 값 없이 바로 Ckeck를 실행하였습니다. 3. 입력 값이 없거나 틀릴 시 다음과 같은 문자열이 출력되는 것을 확인하였습니다. 4. 아이다 툴에 해당 문자열을 검색하였습니다. 5. 검색 후 그래프로 바꾸어서 오답과 정답이 나뉘는 분기 부분을 확인하였습니다. 6. 동적 분석을 위해 "11111111111111" 테스트 값을 입력하였습니다. 7. ZF 값이 0일때 오답 쪽으로 가는 것을 확인하였습니다. 8. ZF 값을 1로 변조 시 정답 쪽으로 가는 것을 확인하였습니다. 9. 이제 ZF값을 변조하는 부분을 찾아봅시다. 바로 윗부분에 두 값을 비교하는 명령어인 cmp을 확인하였으며, 0 값과 eax 값을 비교하는 것을 확인하였습니다. 이때 eax의 값은..