1. 개요

공격 대상을 직접 스캐닝하는 단계이다.

액티브 스캐닝부터는 불법이기 때문에 반드시 허가를 받아야 한다.

대표적인 액티브 스캐닝으로는 DNS 정보수집, 포트 스캐닝, 웹 스캐닝, 종합 취약점 스캐닝 등이 있다.

오늘은 DNS 정보수집을 실습해볼 것이다.

2. DNS 정보수집

DNS 서버를 이용하면 ip주소와 서버 정보 등 각종 유용한 정보를 얻을 수 있다.

특히 외부에서 모의해킹을 할 때 도움이 된다.

(DNS는 도메인 이름을 ip주소로 변경하기 위해서 사용한다.)

오늘 실습에 사용될 사이트는 zonetransfer.me이다.

이 사이트는 외국에서 교육 목적으로 사용되고 있으며 누구나 그 사이트를 이용할 수 있다.

(미리 허가가 되어있는 사이트이기 때문에 실습이 가능하다.)

host라는 명령어는 DNS 정보를 알아내는 간단한 프로그램이다.

위와 같이 host zonetransfer.me라고 명령어를 입력해주면 ip주소와 e메일 주소 관련 서버를 알 수 있게 된다.

또 이런 ip주소를 알아낼 때 nslookup을 사용할 수도 있다.

위와 같이 nslookup zonetransfer.me라고 입력해준다.

그러면 위와 같이 ip주소를 얻을 수 있다.

또 DNS 서버 요청을 처리하는 네임 서버라는 곳이 있는데 이곳은 사이트의 서브도메인과 ip주소를 모두 알고 있다.

host -t ns zonetransfer.me를 입력해준다.

그러면 위와 같이 zonetransfer.me의 네임서버를 알 수 있다.

이 네임서버의 이름을 알아내면 zonetransfer라는 공격을 할 수 있다.

zonetransfer라는 것은 원래 DNS 서버들끼리 자신의 데이터 베이스를 복사해주어서 서로 정보를 공유를 하기 위해 사용하는 것이다.

일반적으로 관리자는 권한이 있는 서버들에게만 허용을 해줘야 된다.

이것을 잘못 설정하게 되면 외부에서도 zonetransfer가 가능하게 된다.

(zonetransfer.me는 이 공격을 실습하기 위해 만든 사이트라서 불법이 아니다.)

위의 사진과 같이 host -l zonetransfer.me nsztm1.digi.ninja를 입력해준다.

그럼 위와 같이 zonetransfer.me의 서브 도메인이 출력되었다.

그리고 그 서브 도메인의 ip주소도 알 수 있게 된다.

또 다른 방법으로 dnsenum을 사용할 수 있다.

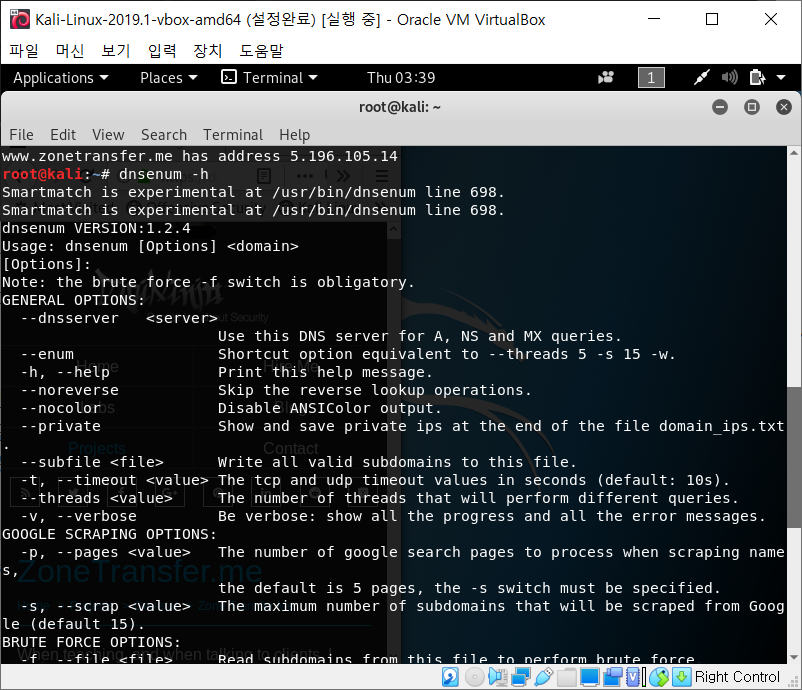

위와 같이 dnsenum -h를 입력해준다.

그러면 dnsenum의 다양한 옵션들을 볼 수 있다.

하지만 그냥 간단하게 도메인 이름만 넣어서도 사용이 가능하기에 그렇게 실습을 해보겠다.

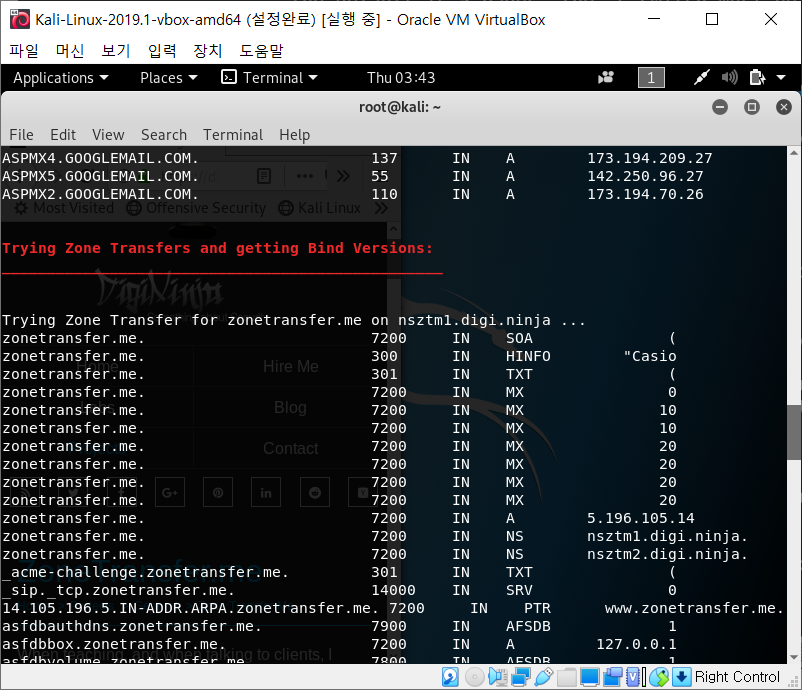

dnsenum zonetransfer.me를 입력해주면 위와 같이 네임서버, 메일서버 zonetransfer를 실행한 결과들을 보여주고 있다.

(너무 많기 때문에 밑에 부분을 잘랐다.)

'공부 > 해킹공부' 카테고리의 다른 글

| [포트 스캐닝] Nmap사용하기 (0) | 2020.08.12 |

|---|---|

| 같은 네트워크 내의 컴퓨터(호스트)ip주소를 검색하기 (4) | 2020.08.09 |

| 쇼단을 이용해서 보안 취약점을 가지 시스템을 찾아내기 (0) | 2020.08.07 |

| 칼리 리눅스 외의 해킹에 사용될 수 있는 리눅스 (0) | 2020.08.01 |

| Recon-ng (0) | 2020.07.26 |