Sparta은 상당히 강력한 프로그램이다.

이것을 이용하면 액티브 스캐닝을 하주 간단하게 수행할 수 있다.

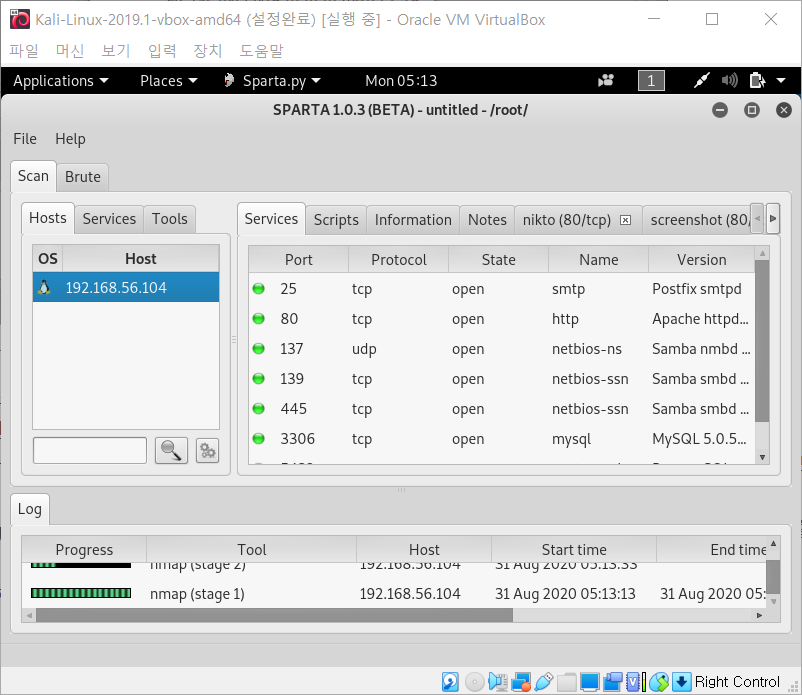

Sparta는 nmap을 1차적으로 실행하여 각종 포트를 검색한 후 web포트가 있으면 nikto를 실행하고 smtp포드가 있으면 VRFY기법을 사용하여 사용자 정보를 검사해주게 된다.

또한 데이터 베이스 포트가 검색되면 기본 사용자 계정이 설정되어 있는지 이런 것들을 모두 자동으로 검사해준다.

(이때까지 배운 것들의 종합선물세트)

위의 사진에 처럼 들어가면 sparta 아이콘이 있다.

그것을 클릭한다.

그럼 이런 창이 뜬다.

그럼 위의 사진처럼 클릭한다.

그리고 대상 ip를 입력한다.

위와 같이 메타스플로잇 터블 ip를 입력한다.

(ip입력은 입력 칸 밑과 같이 전범위로 입력해도 된다.)

체크박스 부분을 보면 Run nmap host discovery가 있는데 그것은 네트워크 범위 전체를 입력했을 때 호스트 검색을 하는 옵션이다.

그리고 Run staged nmap scan가 있는데 그것은 포트가 검색이 되었을 때 각 포트에서 추가적으로 검색을 할 건가 라는

옵션이다.

이것을 다 체크하고 실행해보겠다.

실행을 해보면 namp이 먼저 실행되는 것을 확인할 수 있다.

그리고 실행하다 보면 이런 창이 뜨는데 그냥 무시하고 창을 껐다.

Services 부분을 보면 각 포트별의 서비스 버전을 확인할 수 있다.

이번엔 위의 사진과 같이 ftp에 오른쪽 마우스를 클릭해서 Run nmap을 클릭한다.

그리고 Scripts옵션에 들어가면 ftp-anon 스크립트가 실행되었고 내용은 Anonymous FTP로 로그인이 가능하다는 정보를 확인할 수 있었다.

그리고 information탭에서는 운영체제 같은 정보를 확인 할 수 있었다.

notes 탭에는 알아낸 정보 같은 것을 기록하는 데 사용한다.

nikto탭은 80번 포트를 찾았을 때 자동으로 nikto를 실행한 결과를 확인할 수 있었다.

위의 탭은 말 그대로 스크린숏을 자동으로 찍은 것이다.

smpt포트를 찾으면 자동으로 smtp-enum-vrfy를 실행하고 결과를 출력해준다.

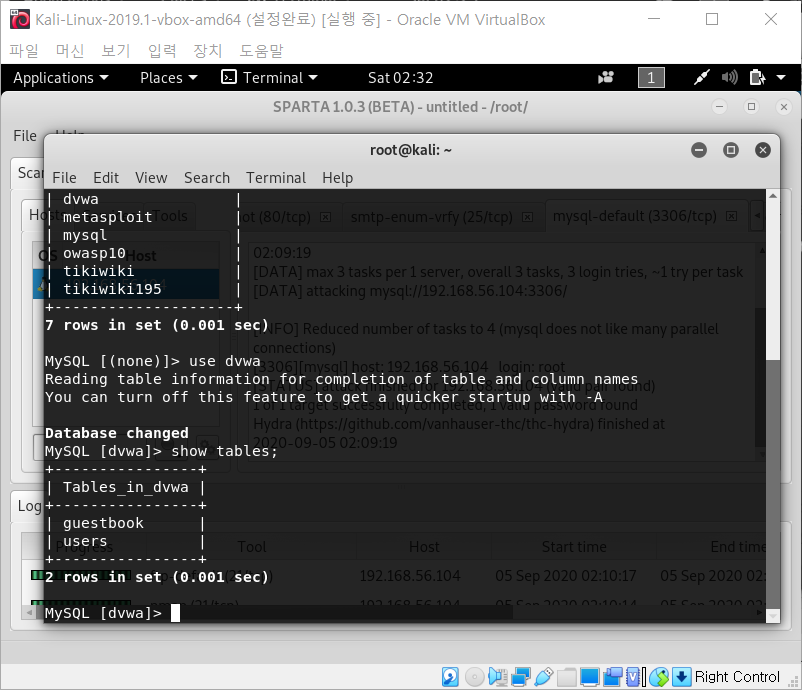

데이터베이스가 실행되어있다면 위의 결과처럼 출력이 된다.

데이터베이스에서 root 디폴트 계정이 사용되었다는 것이 출력되었다.

이것을 바로 유용하게 활용이 가능하다.

위와 같이 mysql -h 대상의 ip -u root라고 명령을 입력한다.

그럼 간단하게 위와 같이 데이터베이스에 접속이 가능하다.

위와 같이 show databases;이라고 입력하면 데이터베이스들을 확인 가능하다.

원하는 데이터 베이스를 선택(use dvwa;)하고 그 안의 테이블(show tables;)도 볼 수 있다.

이것으로 Sparta는 스캐닝에 있어서 아주 간편하다는 것을 알 수 있다.

이것은 방어하는 입장에서도 유용하다.

내부 직원들이 어떠한 포트를 열고 있는지 쉽게 확인할 수 있다.

손쉽게 취약점을 찾을 수 있다.

'공부 > 해킹공부' 카테고리의 다른 글

| [와이어샤크] FTP 패킷분석 (0) | 2023.08.07 |

|---|---|

| 무료 키로거 정리 (0) | 2021.02.28 |

| [액티브스캐닝] 웹 스캐닝 (4) | 2020.09.01 |

| [액티브스캐닝] SMTP 정보수집 (0) | 2020.08.31 |

| [포트 스캐닝] Nmap사용하기 (0) | 2020.08.12 |